OSCam/fr/Monitoring/Splunk

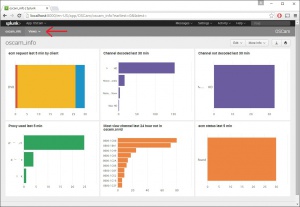

![]() OSCam Übersicht

OSCam Übersicht

![]() OSCam Home

OSCam Home

![]() OSCam Accueil

OSCam Accueil

![]() OSCam Home

OSCam Home

Introduction

Qu'est-ce que Splunk

Splunk est un outil universel pour analyse de grande quantité de données comme des logs, syslogs, fichiers +++

Qui a créé Splunk

Splunk est développé et supporté par www.splunk.com

Le complément OSCam est développé par Jotne. Il a été développé comme un projet pour avoir un contrôle sur le serveur et aider d'autres aussi.

Il y a certainement bien plus qui peut encore être fait, mais ceci est un manière d'aider les autres a utilisé Splunk.

Jotne a travaillé avec Splunk pour son travail, mais il se considère comme un utilisateur moyen du produit. Un gros travail a été fait pour indexer et catégoriser les données venant du serveur OScam.

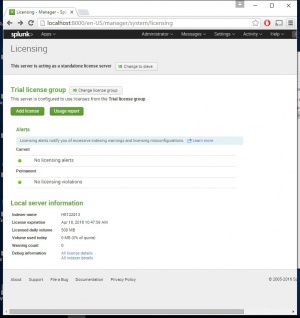

Licensing

Ce que nous mettons en place ici est gratuit. Splunk Enterprise sera utilisé la licence gratuite (Free License) avec les limitations suivantes:

- Max 500MB donnée de log par jour. (C'est bien plus que vous avez besoin et il peut facilement gérer les gros serveurs OScam)

- Pas d'alerte et de monitoring

- Pas de recherche distribuée

- Pas de gestion d'utilisateurs multiple (toujours se connecté avec l'utilisateur par défaut)

- + d'autres choses

Ce que nous pouvons faire avec le add-ons OSCam pour Splunk

La liste de ce que vous pouvez faire est infinie, mais en voici quelques unes:

- Voir quelles chaînes un utilisateur/client vous demande.

- Voir ce qui est demandé d'un reader/proxy.

- Un panneau général avec diverses informations.

- Un log des erreurs (par clients ou readers)

- Une recherche dans les logs

- Un comptage des événements, des moyennes

- Afficher les événement par n'importe quelle plage de temps

- Gérer plusieurs serveurs à la fois

- Vue en directe

- Historique des logs

Besoin système

Ce dont vous avez besoin pour faire fonctionner Splunk dépend de l'OS choisi, mais le minimum requis est:

Windows

- 2 GB Ram

- 32/64 bits

- Windows

- Windows Client depuis Windows 7 et supérieur

- Windows Server depuis Windows 2003 et supérieur

Non Windows

- 1 GB ram

- 32/64 bits

- Linux

- Solaris

- Mac OS X

Installation

Splunk

Installation de Splunk

Pour télécharger Splunk, vous avez besoin d'un compte sur http://www.splunk.com/fr_fr C'est gratuit, donc il vous suffit d'en créer un.

Aller dans:Produits -> Présentation -> Splunk® Enterprise -> Téléchargement gratuit Choisir votre OS -> Windows, Linux, Solaris, Mac OS

Installer le package sur votre OS préféré.

Sous Windows

Il suffit de lancer le programme téléchargé et de procéder à l'installation.

Sous Ubuntu 14.04

Déterminer si votre Linux est en 32 bits ou 64 bits via la commande:

uname -a

Si le résultat contient, i363 ou i686 c'est du 32 bits.

Si par contre vous avez, amd64 ou x86_64 c'est du 64 bits.

Télécharger le package qui vous convient (au format .deb (debian)), dans l'exemple le nom du package choisi est: splunk-6.3.3-f44afce176d0-linux-2.6-intel.deb

Voici la commande pour installer le package:

sudo dpkg -i ./nom_du_package_splunk

Exemple de log d'installation:

Selecting previously unselected package splunk. (Reading database ... 832902 files and directories currently installed.) Preparing to unpack .../splunk-6.3.3-f44afce176d0-linux-2.6-intel.deb ... Unpacking splunk (6.3.3) ... Setting up splunk (6.3.3) ... complete

Splunk s'est installé dans le répertoire: /opt/splunk

Pour le démarrer:

sudo /opt/splunk/bin/splunk start

Démarrage automatique de splunk au boot

Créé un script nommé splunk dans /etc/init.d: /etc/init.d/splunk

Contenant ceci:

#!/bin/sh ### BEGIN INIT INFO # Provides: splunk # Required-Start: # Required-Stop: # Default-Start: 2 3 4 5 # Default-Stop: 0 1 6 # Short-Description: splunk monitoring # Description: Splunk ### END INIT INFO splunk_exe="/opt/splunk/bin/splunk" splunk_start="start" splunk_stop="stop" case "$1" in start) exec $splunk_exe $splunk_start ;; stop) exec $splunk_exe $splunk_stop ;; restart|reload) $0 stop sleep 1 $0 start ;; *) echo "Usage: $0 start|stop|restart" exit 1 ;; esac exit 0

Ne pas oublier de le rendre exécutable avec:

sudo chmod 755 /etc/init.d/splunk

Et ensuite de l'intégré effectivement dans le processus de boot:

sudo update-rc.d splunk defaults

Exécuter Splunk

Au premier démarrage aller sur:

http://localhost:8000/fr-FR/ ou votre_ip:8000

Splunk va vous demander de changer le mot de passe du compte admin. Faites-le, mais vous n'en aurez pas besoin plus d'une fois, étant donné qu'il disparaitra lors de la conversion en licence gratuite.

Le login par défaut est: admin

Le mot de passe est: changeme

Convertir la licence

Vous pouvez modifier la partie de l'URL: en_GB en fr_FR pour basculer Splunk en français. Nous vous recommandons de convertir le licence Splunk en licence grouep gratuite maintenant. Mais si vous préférez, vous pouvez l'essayer avec une licence complète pendant 30 jours, ou vous finirai dans une situation ou il sera bloqué pour une utilisation en mode essai pendant 30 jours.

Pour la convertir faire:

- Paramètres -> Licence.

- Changer le groupe de license

- License gratuite

- Enregistrer

- Redémarrer maintenant (pour activer la nouvelle licence)

- Confirmer le redémarrage de Splunk (OK)

Vous pouvez aller directement dans Splunk sans qu'on demande un utilisateur/mot de passe.

Faire en sorte que Splunk accepte les données syslog

Vous devez faire en sorte que Splunk accepte les données syslog via des paquets UDP sur le port 514.

- Paramètres -> Entrées de données -> UDP -> Ajouter nouveau

- Soyez certains que UDP est sélectionné.

- Port:514 (par défaut pour syslog)

- Suiv.:

- Type de source: Choisir

- Dans le menu déroulant: Système d'exploitation et scroller dans la barre jusqu'à trouver: Syslog (Données produites par plusieurs démons syslog....)

- -> Revoir

- -> Envoyer

- Lancer la recherche

Firewall

Maintenant Splunk est prêt à recevoir des données. Mais vous devez d'abord ouvrir le Firewall, pour laisser passer les paquets UDP:514 Si votre OScam est sur une autre site, vous devez aussi autorisé le port-forwarding sur le routeur également.

Windows

Voici un exemple sur comment ouvrir le Firewall sous Windows.

- Ouvrir Windows Firewall avec sécurité avancée (cliquer sur le bouton Windows, taper: firewall)

- Aller dans règles entrantes

- Règles entrantes valides

- Nouvelle règle...

- Programme (cette option est plus simple, étant donné que vous ouvrez tous les ports en une seule fois)

- Avec ce chemin d'accès: %ProgramFiles%\Splunk\bin\splunkd.exe

- Suivant

- Autoriser la connexion

- Suivant

- vérifier que les options suivantes sont cochées. (Domain,Private,Public)

- Suivant

- Dans le nom taper: Splunk

- Finis

Routeur

Si vous passez par Internet, vous devez transférer les paquets UDP:514.

- Port publique: 514

- Port interne: 514

- Interne ip_de_votre_serveur_splunk

OSCam

Faire en sorte qu'OScam envoie les données

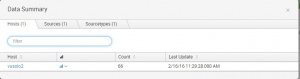

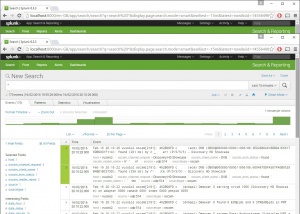

Avant de faire envoyer les données par OScam vous devez créer une vue dans Splunk pour voir les données entrés dans le système.

- Dans Splunk, choisir le logo splunk> dans le coin supérieur gauche.

- Cliquer sur le vert >Search & Reporting

- Cliquer sur Résumé des données

Lorsqu'OScam commence a envoyer des données, vous devriez le voir quelques secondes plus tard.

En haut de votre interface web d'OScam

- Config

- Logging (section)

- Syslog server: ip_de_votre_serveur_splunk

- Save

- Restart

- Restart (OScam doit être redémarré)

Splunk doit maintenant compter les données venant d'OScam

Ajout des fichiers OSCam dans Splunk

- Télécharger le fichier oscam_for_splunk.rar ici:

Datei:Oscam for splunk 1.0.rar

Sous Windows

- Le décompresser

- Copier le répertoire OSCam dans: C:\Program Files\Splunk\etc\apps (vérifier qu'il devient bien C:\Program Files\Splunk\etc\apps\OSCam\...\...\)

- Redémarrer Splunk: Paramètres -> Contrôles du serveur -> Redémarrer Splunk -> OK

Sous Ubuntu

Voici une méthode (libre à vous de faire autrement).

Pré-requis

Vous devez avoir git installé sur votre système.

sudo apt-get update sudo apt-get install git

Remarque: si vous êtes un utilisateur de simplebuild et que celui-ci fonctionne, vous avez déjà le package git installé.

Installation

- Les commandes suivantes vous placeront dans le répertoire pour installer le plugin.

cd /opt/splunk/etc/apps/ sudo git clone https://github.com/Jotne/OSCam_Splunk OSCam

- Redémarrer Splunk: Paramètres -> Contrôles du serveur -> Redémarrer Splunk -> OK

Mise-à-jour des fichiers OSCam dans Splunk

Sous Windows

- Télécharger la dernière version

- Le décompresser

- Effacer le répertoire OSCam dans C:\Program Files\Splunk\etc\apps

- Copier le répertoire OSCam dans: C:\Program Files\Splunk\etc\apps (vérifier qu'il devient bien C:\Program Files\Splunk\etc\apps\OSCam\...\...\)

- Redémarrer Splunk: Paramètres -> Contrôles du serveur -> Redémarrer Splunk -> OK

Sous Ubuntu

- Arrêter Splunk

sudo /opt/splunk/bin/splunk stop

- Mise à jour via le git

cd /opt/splunk/etc/apps/OSCam sudo git stash sudo git pull

- Redémarrer Splunk

sudo /opt/splunk/bin/splunk start

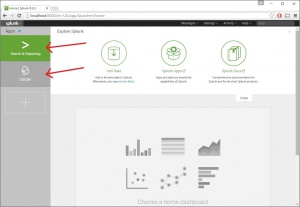

Using Splunk

Aller sur votre serveur Splunk sur la page principale.

Là vous pourrez sélectionner la vue Splunk> ou OSCam

Vue Splunk

Ici vous voyez toutes les informations détaillées venant d'OScam. Vous pouvez aussi d'ici aller dans le Dashboard et voir la vue pré-définie OScam.

Vue OSCam

Ceci vous amènes sur la vue prédéfinie.

OSCam info

Cette vue vous donne un aperçu rapide.

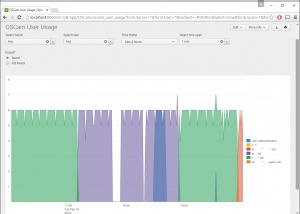

OSCam User Usage

Ici vous pouvez voir quel chaînes sont demandées par les utilisateurs.

OSCam Reader Usage

Ici vous pouvez voir ce qui est demandé par les readers/proxies.

OSCam Error

Ici vous pouvez voir les erreurs que vous avez.

Other info

OSCam debug

Vous pouvez changer le niveau de débug de 0 vers un autre. Nous n'avons pas encore eu le temps d'indexer les messages de déboggage, donc ils sont juste reçu mais non catégorisé.